Стать участником Клана · Войти на сайт · Информация о Нас

номер нашего счета в системе яндекс-деньги 41001282367910

| Железо [80] | Новости Клана [4] |

| Софт [125] | Mobile [29] |

| Культура [91] | Спорт [11] |

| Автоновости [34] | Проишествия [56] |

| Политика [24] | Экономика [20] |

| Наука [67] | Разное [291] |

Исследователи из компании ICEBRG выявили четыре дополнения к Google Chrome, в которых присутствовали вредоносные вставки, позволяющие выполнять в браузере произвольный код, загружаемый со сторонних сайтов. Аудитория одного из проблемных дополнений насчитывает 509 тысяч пользователей.

Исследователи из компании ICEBRG выявили четыре дополнения к Google Chrome, в которых присутствовали вредоносные вставки, позволяющие выполнять в браузере произвольный код, загружаемый со сторонних сайтов. Аудитория одного из проблемных дополнений насчитывает 509 тысяч пользователей.

Компания ICEBRG была привлечена для разбора причин появления аномального трафика с рабочих станций одного из клиентов. В результате проведённого исследования было определено, что причиной данного трафика являются четыре дополнения, представленные в каталоге Chrome Web Store: Nyoogle - Custom Logo for Google (509 тысяч пользователей), Lite Bookmarks, Change HTTP Request Header (14 тысяч), и Stickies - Chrome's Post-it Notes (21 тысяча).

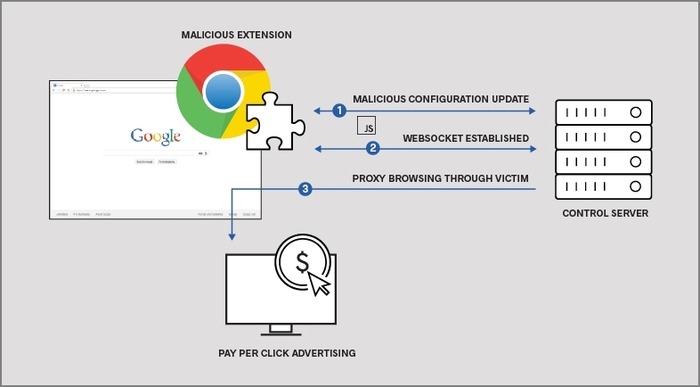

В дополнениях был прошит код для получения команд с внешнего сервера под видом обновления конфигурации. Фактически на машине пользователя мог быть выполнен любой JavaScript-код, но на практике была зафиксирована только активность, связанная с накруткой кликов на баннеры в рекламных сетях. Код передавался в закамуфлированном виде в составе отдаваемого внешним сервером JSON-блока с данными. Для обхода Content Security Policy (CSP) дополнениями запрашивались полномочия "unsafe-eval". После загрузки внешнего кода дополнение выполняло проверку на предмет запуска отладочных инструментов (chrome://inspect/ и chrome://net-internals/) и если они не обнаружены запускало код в контексте браузерного дополнения.

Для запутывания следов в одном из дополнений выполнение вредоносного кода осуществлялось при помощи модифицированной библиотеки jQuery, метод ajax() в которой был изменён для подмены MIME-типа с "text" на "script" в случае наличия в данных строки "\\\==". Выявленные экземпляры загружаемого вредоносного кода осуществляли создание туннеля к внешнему серверу при помощи WebSocket. Данный туннель использовался в качестве прокси для перенаправления трафика через компьютер пользователя, установившего вредоносное дополнение. Перенаправляемый трафик был связан с загрузкой различных рекламных служб, для которых был организован процесс совершения подставных кликов с системы пользователя.

Источник - opennet.ru